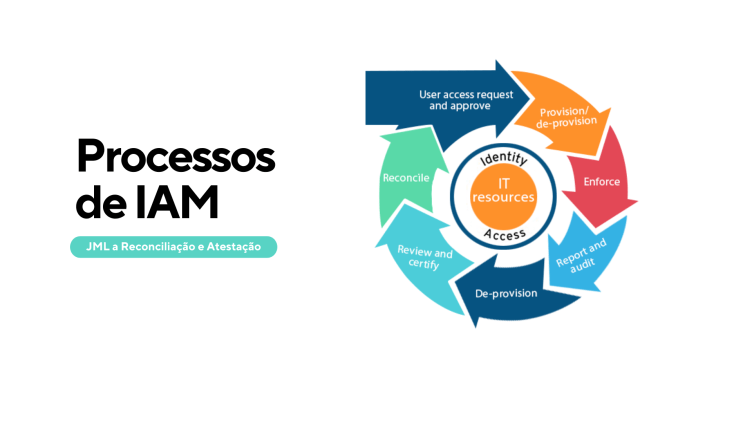

Processos Essenciais no ciclo de vida da identidade: JML A Reconciliação e Atestação

A disciplina de Gestão de Identidades e Acessos (IAM) possui diversos processos de Ciclo de Vida da Identidade que precisam ser implementados e mantidos para o sucesso de um Programa de IAM e de um Plano Diretor de Segurança da Informação.

Dentre os processos, temos:

- Joiner-Mover-Leaver

- Attestation / Access Review / Certification

- Access Enforcement

- Access Request and Approval

- Reconciliation

JML

O Joiner-Mover-Leaver, também conhecido pela sigla JML, é o processo básico implementado em conjunto com o time Recursos Humanos (RH) podendo ser difícil de implementar adequadamente e que é primordial para o sucesso de IAM em uma organização. Esse conjunto de processos diz respeito aos pontos cruciais da identidades em sua jornada, desde a contratação, mudança de cargo ou divisão e desligamento.

Joiner

O Joiner se trata do momento de entrada de um colaborador na empresa, no qual é necessário garantir meios rápidos de provisionamento da conta do usuário de maneira segura e eficaz. Para isso, é recomendado que essa etapa seja automatizada através de ferramentas conectadas a base de dados do RH, garantindo que a identidade seja criada e disponibilizada tempestivamente, com os acessos corretos. Durante o Joiner, o IGA (Identity Governance and Adminstration) pode ser o maior aliado, visto que pode realizar a conexão com a base de dados, criar a identidade, gerar senha randômica e enviar de forma segura ao usuário para seu primeiro acesso.

Entretanto, o Joiner não se limita a isso, é preciso definir estratégias de Pacote Básico de Acessos para garantir o acesso mínimo necessário para aquele usuário já poder executar suas funções no dia zero da contratação e, para isso, se faz necessário minimamente uma Matriz de Acessos por departamento e sistemas. Adicionalmente, um Welcome Kit pode ser outra ferramenta benéfica para a conscientização sobre segurança da informação, instruções e consequentemente o aumento da satisfação do usuário. Esta ferramenta, pode ser implementada através de um simples e-mail ou mensagem automática instruindo o usuários sobre informações básicas da empresa e sobre segurança.

Mover

Após a contratação e momento de onboarding, o colaborador pode mudar de cargo ou de departamento em algum momento da sua jornada e, por isso, também é importante garantir o acesso adequado ao longo do tempo. Um grande risco nessa etapa é a possibilidade de um colaborador acumular acessos de cargos ou departamentos anteriores, sem que seja mais necessário ou permitido para sua atribuição atual. Com isso, é necessário definir estratégias de revogação ou revisão de acesso quando há a mudança de cargo ou departamento de uma identidade. Em caso de revisão, uma boa opção pode ser a revisão realizada pelo novo gestor ou a utilização da Matriz de Acesso aplicada no Pacote Básico de Acessos.

Leaver

A etapa do Leaver diz respeito ao momento da saída do colaborador da empresa e ao de-provisionamento da identidade. Esse é um momento extremamente importante e de alto risco para a companhia. Quando um colaborador é desligado é necessária a revogação do acesso o mais ágil possível, visto que pode haver situações em que um usuário foi desligado e tenha ressentimentos que o leve a usar o seu acesso de forma imprópria. Por exemplo: um usuário que foi desligado, possui acesso a um banco de dados e, por raiva, ele decide remover as tabelas da base antes de deixar a empresa, trazendo um impacto significativo ao negócio. Sendo assim, é importante garantir meios ao RH e ao gestor do colaborador de revogar os acessos imediatamente ao comunicado do desligamento. Ademais, é importante haver a conexão com a base do RH para que desligamentos programados sejam executados automaticamente.

Access Enforcement

Este processo busca aplicar e impor políticas de segurança e acessos nos sistemas para garantir que os controles estejam sendo aplicados e seguidos. Por exemplo: Imposição de requisitos e complexidade de senhas nos sistemas e Multi Factor Authentication (MFA), seguindo a política da organização. Esse processo pode ser implementado através do IGA em conjunto com um sistema de Single Sign On.

Access Request and Approval

O Access Request and Approval diz respeito ao processo de solicitação e aprovação de acesso, definindo estratégias pela qual o usuário poderá solicitar um acesso com o devido registro e fluxo de aprovação. Esse processo pode ser aplicado por meio de um ISTM (IT Service Management) ou IGA.

Attestation

O processo de Attestation, também conhecido como Revisão de Acesso ou Certificação de Acesso realiza verificações periódicas para garantir que o acesso esteja adequado, em acordo com atribuição do usuário, sua divisão e status. Para esse processo ser implementado de forma plena é importante a existência de Matrizes de Perfis de Acessos ou Matrizes de Segregação de Função (Segregation of Duties – SoD). Através da revisão de acesso é possível:

- Remover usuários que foram desligados e continuam ativos nos sistemas – tratando possíveis falhas no processo de Leaver.

- Remover usuários que não acessam o sistema por um determinado período. Exemplo: usuários que não acessam o sistema destino a 90 dias, serão removidos.

- Ajustar perfis de usuários que tenha mudado de cargo ou departamento (tratando possíveis falhas no processo de Mover)

- Ajustar perfis de usuários que tenha mudado de atribuição e não está mais em acordo com a Matriz de Perfis de Acesso ou Matriz SoD.

Em outras palavras, o processo de Attestation funciona como um double check constante e periódico do acesso. Vale ressaltar que esse processo é constantemente avaliado em auditorias e frameworks e pode ser bem desafiador de ser executado sem um IGA.

Reconciliation

O Reconciliation é um processo por vezes desconhecido, mas importante para manter a integridade e bom funcionamento do acesso, no qual garante que o acesso atual está em acordo ao acesso provisionado ou solicitado inicialmente. Esse processo normalmente é executado automaticamente através do IGA, no qual verifica no sistema de destino quais acessos determinado usuário possui e, sendo divergente ao acesso registrado no IGA, é realizado a remoção do acesso no sistema destino ou a agregação com o devido registro.

Conclusão

Dessa forma, para o sucesso de um Programa de IAM é necessário a visão holística de todos os processos que envolvem o gerenciamento de identidades e acessos. Para apoiar a implementação desses processos é essencial uma ferramenta de IGA para o sucesso e escalabilidade, caso contrário o time de IAM precisará ser maior e possibilitar a falhas operacionais.